11월 말 우리는 SSL VPN 통신 방법에 대해 공부했죠.

요 느낌 고대로 살려 오늘은 IPsec VPN - tunnel 모드에 대해 공부하도록 하겠습니다.

혹시 단어가 익숙치 않다면 "IPSec VPN 파헤치기 1탄 : http://run-it.tistory.com/37?category=665122"

참고하세요

주의)) 화면에 나와있는 모든 IP는 이해를 돕기 위해 임의로 작성한 IP입니다.

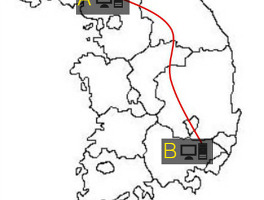

지금 여기 새로운 지점이 탄생했습니다.

★☆뾰로롱★☆

지점은 본사에 있는 PC로 보고서를 제출한다고 합니다.

그렇다면 지점과 본사가 통신이 되어야 하는데,

회사 정보가 왔다갔다할텐데 날로 통신 할 수는 없겠죠??

마침 본사와 지사의 네트워크 최상단에 IPsec VPN 기능이 지원되는 방화벽(= UTM)이 있네요.

구성도에 있는 방화벽을 이용하여 IPsec VPN 터널을 만들어줍시다.

1. 터널링 과정

지사 방화벽과 본사 방화벽이 암호화에 사용 할 키를 안전하게 교환 할 수 있는 과정을 거침

다음편에서 상세하게 다루겠습니다.

2. 실제 통신 과정

(1) 지사 PC 에서 본사 PC 로 hello라는 파일을 보냅니다.

여기서 눈 여겨 볼 것은 목적지 IP가 사설대역이라는 것입니다.

즉, IPsec VPN 을 맺었기 때문에 지사와 본사는 하나의 네트워크 망이라고 생각하면 됩니다.

그렇기 때문에 네트워크 구성 시 동일 대역이 있으면 안 돼요.

(SSL VPN의 경우 장비에서 별도의 가상 IP를 할당하기 때문에 상관 X)

(2) 방화벽에서 패킷을 받았습니다.

방화벽 입장에서 목적지를 확인하니

어? 목적지가 VPN 터널링을 통해야 받을 수 있는 곳이네요

(3) 자신에게 올라온 패킷을 암호화하고,

출발지를 자신의 IP, 목적지는 IPsec VPN 터널은 맺은 본사 방화벽의 IP로 해서 덧붙입니다.

(4) 방화벽 패킷을 받은 라우터는 목적지 IP를 향해 패킷을 보냅니다.

(5) 본사 라우터가 지사에서 보낸 패킷을 받아 목적지인 본사 방화벽에게 던집니다.

(6) 패킷을 받은 본사 방화벽

덧붙은 IP정보를 떼보니 암호화가 되어있군요.

패킷을 복호화하여 패킷의 원래 주인이 받을 수 있도록 패킷을 전달합니다.

(7) L3는 방화벽으로 받은 패킷을 목적지인 본사 PC에게 전달합니다

(8) 패킷 배송 완료 !

'OSI 7계층 > [LAYER 3] 네트워크 계층' 카테고리의 다른 글

| VIP란 무엇인가?[Virtual IP]-[★깜놀주의★] (10) | 2018.12.26 |

|---|---|

| IPSec VPN 파헤치기 3탄 (0) | 2018.12.23 |

| IPSec VPN 파헤치기 1탄 (5) | 2018.11.11 |

| IPsec VPN 과 ssl VPN 의 차이는 무엇일까요 (2) | 2018.11.04 |

| ICMP (Internet Control Message Protocol) 란 무엇인가 ? (3) | 2018.09.09 |